Les ransomwares tiennent le monde de l’entreprise en haleine dans le monde entier. Les chevaux de Troie de chantage s’attaquent à des réseaux entiers et chiffrent toutes les données qu’ils peuvent y trouver. Bases de données, dossiers de patients, dessins CAO – rien n’est à l’abri des logiciels malveillants les plus sophistiqués. Mais comment fonctionnent les ransomwares ? Par quelles voies pénètrent-ils dans le réseau de l’entreprise et comment pouvez-vous vous en protéger ?

Que signifie « ransomware » ?

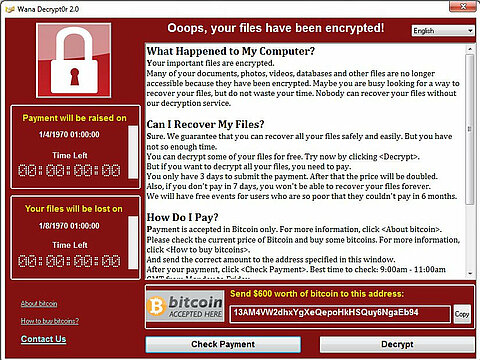

Le terme anglais « ransom » signifie « rançon », ce qui décrit déjà l’objectif des ransomwares. Le logiciel malveillant chiffre des fichiers importants, les rendant ainsi inutilisables, et exige le paiement d’une somme d’argent non négligeable pour le déchiffrement – généralement sous la forme de bitcoins, car le transfert d’argent est plus facile à dissimuler qu’avec les monnaies traditionnelles. Les données sont prises en otage par le logiciel malveillant et ne sont libérées que contre le paiement d’une rançon. En raison de leur mode de fonctionnement, ces virus sont donc souvent appelés « chevaux de Troie de chantage », « chevaux de Troie de chiffrement» ou « cryptochevaux de Troie ».

Exemples célèbres dans l’environnement des entreprises

Mais comment fonctionnent les ransomwares ?

Actuellement, on distingue principalement trois types de ransomware : les « screenlockers » (verrouilleurs d’écran) sont une variante plus inoffensive qui se contente de verrouiller l’écran de l’utilisateur et de lui interdire l’accès à son système. Ils s’enlèvent relativement facilement et ne causent pas d’autres dommages. Les « files crypters » (chiffreurs de fichiers) chiffrent les fichiers sur le disque dur de sorte qu’ils ne puissent plus être récupérés sans la clé appropriée. Les espèces les plus dangereuses sont celles que l’on appelle « wipers » (ou effaceurs) : tout comme les chiffreurs de fichiers, ils chiffrent les données sur le disque dur et demandent une rançon, sauf qu’ils ne prévoient pas de récupérer les données. Les wipers sont programmés pour effacer le plus de données possible et causer ainsi un maximum de dégâts, qu’une rançon ait été payée ou non.

Attention aux pièces jointes des e-mails

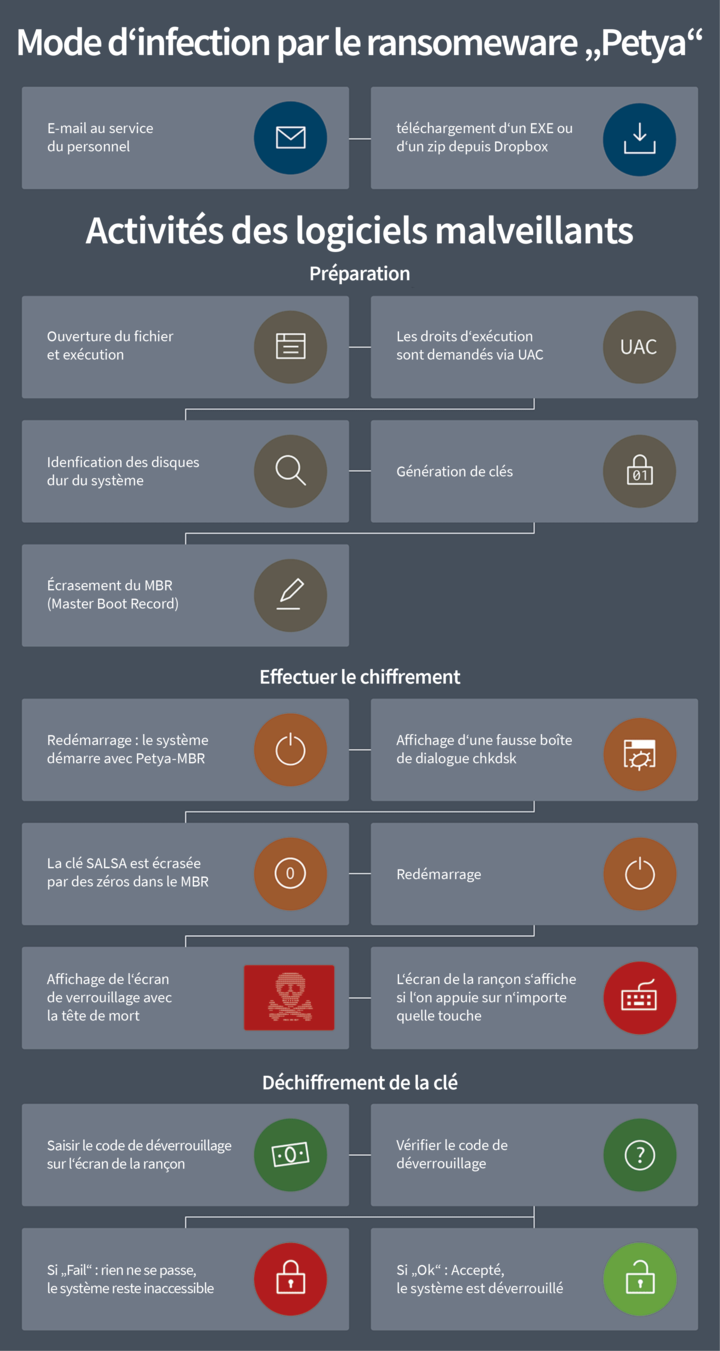

Les ransomwares arrivent généralement par e-mail : Souvent, les maîtres chanteurs envoient des e-mails avec une pièce jointe malveillante. Le virus se déguise par exemple en tableau Excel avec des macros ou en fichier EXE qui ressemble à une archive ZIP inoffensive. Si l’utilisateur ouvre le fichier, il installe également un cheval de Troie sans le savoir. Au plus tard au prochain redémarrage, le cheval de Troie commence à chiffrer les fichiers sur le disque dur de l’ordinateur ainsi que tous les lecteurs connectés.

Certains spécimens (comme WannaCry) fonctionnent en outre comme un ver et tentent d’infecter d’autres ordinateurs via le réseau. Il est notable que les maîtres chanteurs agissent parfois de manière très habile : ainsi, le maliciel « GoldenEye », qui sévit depuis 2016, s’est attaqué aux services des ressources humaines en Allemagne. Les e-mails étaient rédigés dans un allemand impeccable et faisaient référence à des offres d’emploi réelles de l’entreprise. Même les employés les plus prudents du service des ressources humaines ont donc ouvert les fichiers joints et ont ainsi infecté leurs ordinateurs.

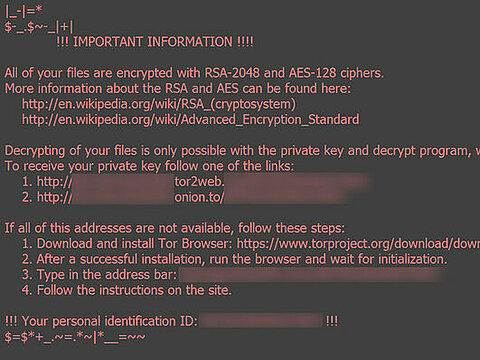

L’écran des clients concernés n’affiche plus qu’une demande de rançon et la promesse de déchiffrer les données une fois le paiement effectué. Pour cela, l’utilisateur doit entrer un numéro de série individuel qu’il peut acheter sur des sites Web du réseau Tor en échange de bitcoins. Pour donner plus de poids à cette demande, certains fichiers sont souvent effacés toutes les quelques heures, jusqu’à ce qu’il ne reste finalement plus aucune donnée. La plupart du temps, le prix du numéro de série augmente aussi régulièrement pour obliger l’utilisateur à agir rapidement.

Comment protéger mon entreprise ?

Faites des sauvegardes régulières

Sauvegardez régulièrement les données de tous les clients sur des disques réseau, des disques durs externes ou sur le Cloud. Attention ! Assurez-vous que la connexion au support de stockage ou au disque réseau est coupée après chaque sauvegarde – sinon, toutes les sauvegardes risquent d’être chiffrées!

Installez les mises à jour et les correctifs

Actualisez toujours les logiciels tels que le système d’exploitation, le navigateur et les plug-ins. L’exploitation des failles de sécurité des programmes est l’une des méthodes préférées des cybercriminels. Une gestion centralisée des correctifs vous aide à maintenir les logiciels à jour sur tous vos clients et à offrir ainsi le moins de surface d’attaque possible aux logiciels malveillants.

Méfiez-vous des e-mails et des liens

Une saine méfiance ne fait de mal à personne. L’e-mail dans votre boîte de réception est rempli de fautes de frappe ? Ou vous promet beaucoup d’argent sans que vous ayez à faire quoi que ce soit ? Vous ne connaissez pas l’expéditeur ? Supprimez immédiatement les e-mails suspects sans les ouvrir. Déguisé en facture, en dossier de candidature ou en lien vers un site web intéressant, le virus se cache dans la pièce jointe. Il convient d’être particulièrement prudent avec les fichiers EXE exécutables ainsi que les documents Office contenant des macros. Le mieux est d’empêcher l’exécution automatique des macros dans les suites Office de tous les clients. Lors de séminaires, sensibilisez vos collaborateurs à être prudents et apprenez-leur comment reconnaître les fichiers et les processus potentiellement dangereux.

Les solutions de sécurité G DATA offrent une protection spéciale contre le spam grâce à la technologie OutbreakShield. Cette protection détecte les e-mails malveillants avant même qu’ils ne soient chargés sur l’ordinateur par le programme de messagerie. Ainsi, le courriel au contenu malveillant n’est même pas distribué ou est directement supprimé de la boîte aux lettres.

Utilisez une solution de sécurité à jour

Le ransomware est un type de logiciel malveillant. Les scanners de virus et la surveillance comportementale détectent les ransomwares connus avant qu’ils ne causent des dommages. Une protection supplémentaire contre les exploitations de failles peut également empêcher l’infection. Souvent, les programmes malveillants peuvent aussi être identifiés par des séquences de code universelles, typiques de la compression, du chiffrement, des routines de téléchargement, des activités de porte dérobée, des mécanismes de camouflage ou autres. Les signatures heuristiques et génériques reconnaissent de telles séquences de commandes universelles, même pour des familles de logiciels malveillants jusqu’alors inconnues.

Mais les ransomwares ne se propagent pas seulement par e-mail - ils passent aussi par des sites Web ou d’autres services Internet (« drive-by attacks » ou attaques en passant). Les solutions de sécurité de G DATA fonctionnent avec le Cloud d’URL, qui conserve une liste constamment mise à jour des sites Web qui ont été compromis et qui installent actuellement des logiciels malveillants sur les ordinateurs sans que l’on s’en aperçoive. Si une page est marquée comme étant malveillante, son accès est bloqué. De plus, le logiciel G DATA vérifie toutes les données qui arrivent dans le navigateur pour détecter si elles contiennent des codes malveillants – qu’il s’agisse de téléchargements de fichiers ou de scripts actifs au niveau de la page Web.

Que faire si le réseau a été infecté

Si votre réseau est infecté par un ransomware malgré toutes les précautions, vous devez immédiatement isoler les clients ou les serveurs concernés. Coupez toutes les connexions réseau (de préférence physiquement) afin que le virus ne puisse pas se propager davantage. Réinitialisez ensuite les ordinateurs infectés et réinstallez la dernière sauvegarde saine. Analysez tous les autres clients et serveurs du réseau à l’aide d’une solution de sécurité fiable afin d’exclure toute infection. Cette étape est très importante : certains virus se cachent dans le système d’exploitation pour ne frapper qu’ultérieurement – un client « propre » à première vue peut donc très bien être infecté par un logiciel malveillant.

Si vous ne disposez pas d’une sauvegarde saine récente du client ou du serveur infecté, vos données ne sont pas nécessairement perdues pour autant : il existe souvent déjà un antidote, en particulier pour les ransomwares plus anciens. Des experts en sécurité chevronnés ont cassé les routines de chiffrement de nombreux virus et développé des programmes capables de déchiffrer les données et de rendre les ransomwares inoffensifs. Regardez sur Internet pour trouver les outils correspondants, qui sont généralement nommés selon le schéma « XY Decrypter » ou un schéma similaire.

Si la situation est plus complexe ou si les méthodes traditionnelles ne permettent pas de résoudre le problème, il est préférable de faire appel aux conseils professionnels d’un prestataire de services expérimenté dans le domaine de la sécurité informatique. Les experts de G DATA Advanced Analytics proposent par exemple non seulement des premiers secours en cas d’incidents de sécurité (« Incident Response »), mais aussi des mesures de récupération des données ainsi qu’une analyse approfondie des logiciels malveillants. Ainsi, après une infection, vous pouvez être sûr que le virus ne se cache pas profondément dans les systèmes et qu’il ne réapparaîtra pas ultérieurement.

C’est la somme d’argent payée en rançon par des victimes au cours des deux dernières années. Les ransomwares sont devenus un business de plusieurs millions de dollars pour les cybercriminels.

Source : Research at Google, juillet 2017

C’est le temps maximum dont le ransomware « Cerber » a besoin, après l’infection d’un ordinateur, pour le chiffrer complètement.

Source : Research at Google, juillet 2017